Bereits 2008 hatte ich über die Betrugsmasche Phishing

berichtet. Ich wärme das Thema noch einmal auf, weil heute noch immer viele Internetnutzer auf Phishing hereinfallen, nicht zuletzt wegen der immer raffinierteren Gestaltung der gefälschten E-Mails. Selbst für geübte Nutzer ist es manchmal schwer, auf Anhieb einen kriminellen Hintergrund zu erkennen.

Die Betrugsmethode Phishing (Password Fishing) mit immer neuen Facetten und Namen fischt Passwörter ab und spioniert durch das Einschleusen von Schädlingen Computer aus. Es gibt keine Entwarnung: Betrüger gehen immer raffinierter vor.

Perfekte Täuschung

Durch plausibel scheinende Gründe bringen Cyber-Kriminelle Internetnutzer in fingierten E-Mails dazu, per Link gefälschte Websites zu besuchen. Oder sie argumentieren, Bankzugangsdaten müssen überprüft werden, eine Datenaktualisierung stehe an, die Gültigkeitsdauer der Kreditkarte sei abgelaufen, das Passwort müsse erneuert werden, das Konto wurde belastet u. v. m.

Die Mails mit seriöser Aufmachung erwecken den Eindruck, dass sie von einer vertrauenswürdigen Stelle stammen. Besucht der Empfänger die gefälschte Website und gibt dort in ein Formular vertrauliche Daten ein, merkt er vom Betrug in der Regel zunächst nichts. Die getarnten Internetseiten haben oftmals das gleiche Aussehen wie die Originalseiten, sie sind also nur sehr schwer als Fälschungen erkennbar.

Die Täuschung wird perfekt, wenn in der Adressleiste des Browsers per Java-Script die Anzeige der vermeintlich korrekten Internetadresse (URL) erzwungen (URL-Spoofing) wird. Oder aber der Phisher benutzt eine der echten sehr ähnlich lautende URL. Durch solche Tricks wähnt sich der Internetnutzer natürlich auf der sicheren Seite. Wenn persönliche Informationen wie Kreditkartennummern oder Bankzugangsdaten missbraucht wurden, ist man möglicherweise einem Phisher ins Netz gegangen.

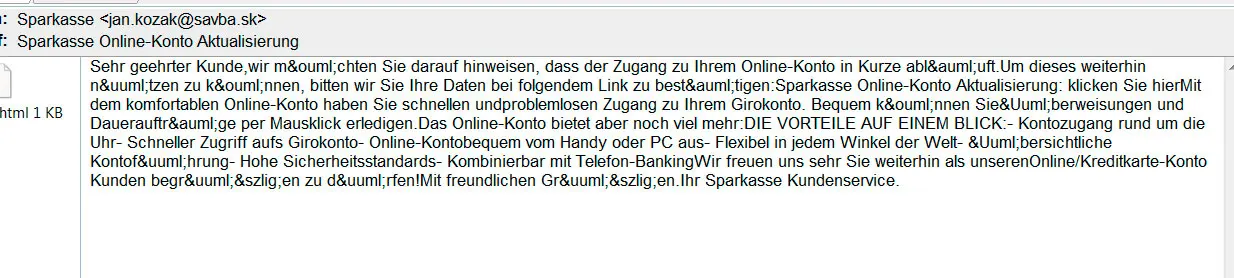

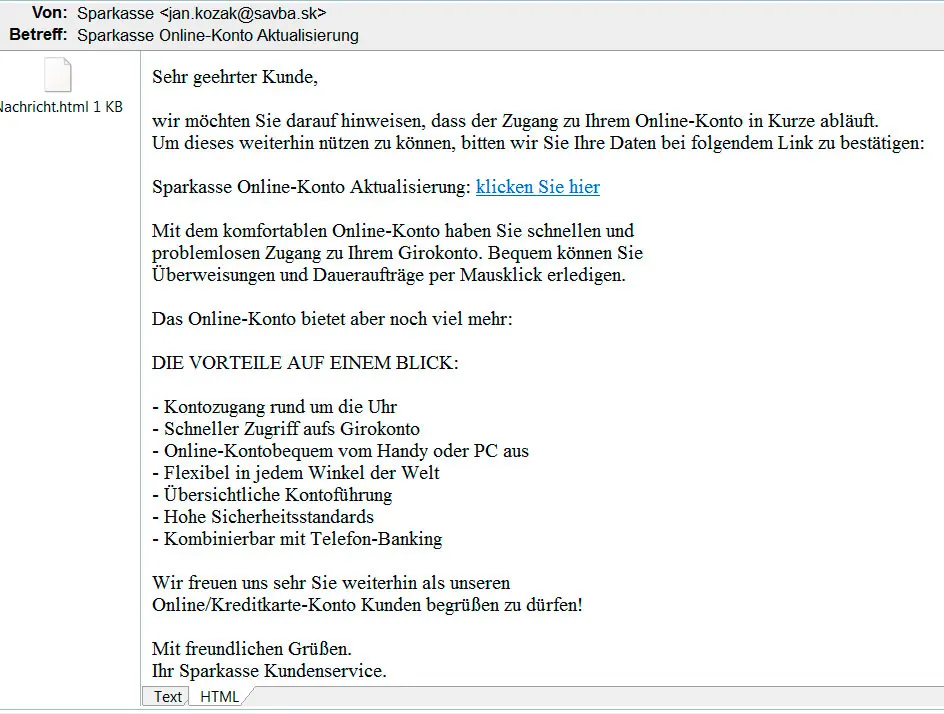

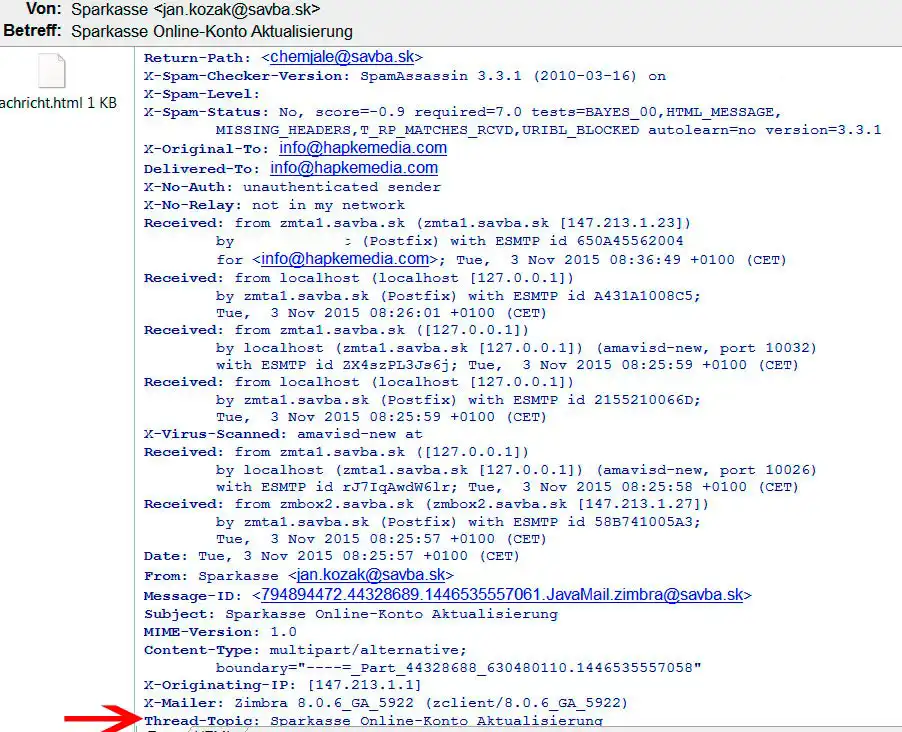

Dieses Beispiel vom 03.11.2015 zeigt ein und dieselbe E-Mail in verschiedenen Ansichten. Die Mail kam über den Mailexchanger von savba.sk, wie im erweiterten Header-Modus zu erkennen ist.

Das Phishing erkennt man daran, dass die Sparkasse vermutlich keine E-Mails über die Domain savba.sk versendet bzw. die Links im Mailbody sicher nicht sehr vertrauenswürdig sind,

bewertet mein Provider Michael Waider, Geschäftsführer der eveca GmbH die Informationen im Kopf- und Textbereich der E-Mail.

Phinging-Mail, wie sie auch heute so oder ähnlich eintreffen kann

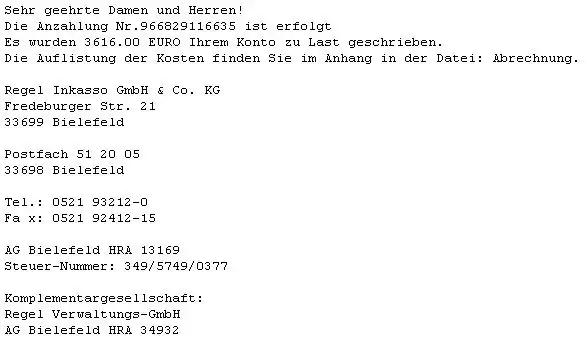

Auch wenn das folgende Beispiel schon recht alt ist, kann es für den einen oder anderen Nutzer hilfreich sein, weil es zeigt, worauf man achten muss.

Es war der 24. November 2008 (Ja, ist schon lange her, aber leider nicht überholt.). Bei der Bielefelder Firma Regel Inkasso GmbH & Co. KG klingeln die Telefone in einer Tour. Anfragen über Anfragen nach dem Motto Wir haben eine E-Mail von Ihnen erhalten

stören den Geschäftsablauf. Kein Wunder, es geht um die Summe von 3626 Euro, mit der angeblich das Konto des Mail-Empfängers belastet worden ist. Doch in Wirklichkeit ist Regel Inkasso nicht der Absender der Phishing-Mail.

Die Nachricht enthält die Anschrift und Steuernummer der Inkasso-Firma, um einen authentischen Eindruck zu vermitteln. Der Mailtext fungiert als Anreißer, den Anhang der Mail doch unbedingt zu öffnen. Zweck der Mail ist es, einen Schädling ins System zu bringen. An Bord der Phishing-Mail im Beispiel ist PAK_Generic.001- ein Schadprogramm vom Typ Wurm. Er nistet sich in der Registrierung von Betriebssystemen ein, um bei jedem neuen Systemstart ausgeführt zu werden.

Er infiziert keine anderen Programme, wie etwa klassische Computerviren, sondern verändert sich, indem er ständig neue Mechanismen aus dem Internet nachlädt. Der Wurm selbst hat nur eine Lebensdauer von wenigen Stunden, ersetzt sich aber permanent durch neue Varianten. Der Schädling schlägt zu, wenn Nutzer beispielsweise beim Online-Banking vertrauliche Daten eingeben, oder er leitet sie auf gefälschte Webseiten um, modifiziert Konto-Empfänger, Summe u. ä. Das BAK identifizierte damals noch ein anderes Phänomen:

Im Fokus der Täter steht nicht mehr nur das Online-Banking. Sie greifen umfassend individuelle Zugangsdaten von Internetnutzern und deren Accounts ab. Abgestimmt auf die erlangten Daten passen die Täter dann ihre

Geschäftsmodelle an, z. B. in einem bekannt gewordenen Fall auch zur Manipulation von Aktienkursen (“Phishing all inclusive”).

Im oben geschilderten Fall der Inkasso-Firma konsultierte die Geschäfsführerin ihren Anwalt. Eine Strafanzeige sei zwingend, um ggf. Geld zurückzufordern, kommentierte Christian Spahr von BITKOM.

Polizei und Staatsanwaltschaft können mit der strafrechtlichern Verfolgung nur beginnen, wenn eine Anzeige vorliegt.

Tatsächlich ist eine Verfolgung des Schädigers von sehr vielen Umständen abhängig und führte in der Vergangenheit zu einigen wenigen Fahndungserfolgen bei steigendem Phishing-Aufkommen. Der Rostocker Rechtsanwalt Johannes Richard vermutete, dass die Phisher vom Ausland aus agieren. Der Experte für Internetrecht sprach von organisierter Kriminalität. Viel Hoffnung machte er Phishing-Opfern daher nicht, die eigentlichen Verursacher der Phishing-Attacken zu finden und zu bestrafen. Die Verfolgung gestalte sich auch deshalb schwierig, weil Mittelsmänner zwischengeschaltet werden. Auch das hat sich bis heute nicht geändert, vermute ich.

Schutzmaßnahmen

Jeder Internetbenutzer kann zum Phishing-Opfer werden. Auch Firmen sind betroffen, in deren Namen die Betrüger auftreten. Dadurch erleiden Unternehmen einen nachhaltigen Image-Schaden. Durch den Einsatz von starken Authentifizierungssystemen können beispielsweise Banken ihre Kunden vor dem Abfischen schützen.

Wer Internetbanking betreibt, sollte sich bei seiner Bank nach den neuesten Sicherheitsmethoden erkundigen. Auch wir als Internetuser sind in der Pflicht: Virenscanner, regelmäßige Updates des Betriebssystems und der Einsatz einer Firewall sind zwingend erforderlich.

Identitätsdiebstahl und Online-Betrügereien werden auch durch das Fehlverhalten mancher Anwender begünstigt,

kam das IT-Unternehmen Sophos zu dem Schluss. Auf jeden Fall gilt: Misstrauisch sein! Lieber zweimal hinschauen und nicht auf Lock-E-Mails antworten. Seriös arbeitende Banken und Firmen fragen keine sensiblen Daten per Webformular ab. Wenn man doch geneigt ist, die “verlockende” Internetseite zu besuchen, dann nicht über den Link in der gefälschten Mail. Sicherheitshalber tippt man die URL per Hand ein.

Vor Lock-E-Mails wie im Beispiel schützen Antivirenprogramme. Sie erkennen Schädlinge in Mails, sofern der Internetnutzer regelmäßig, am besten täglich, die Virenbibliothek aktualisiert. In der Regel machen das die Programme automatisch und löschen Viren beim Postempfang aus der Nachricht. Hersteller von Antivirenprogrammen publizieren bekannte Schädlinge auf ihren Websites. Neben kostenlosen Programmen hat sich Software bekannter Hersteller bewährt.

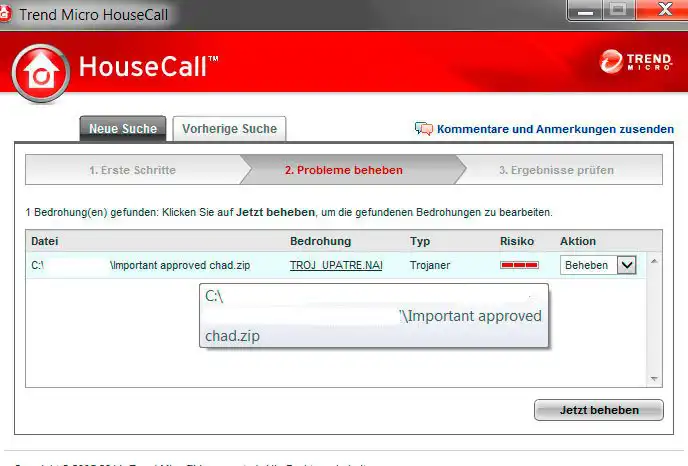

Wer keinen Virenscanner auf dem PC installiert hat, kann sich im Akutfall über das Internet helfen lassen: Trend Micro bietet einen kostenlosen HouseCall auf der Internetseite http://housecall.trendmicro.com/de/ an, den man zusätzlich zur eigenen Software oder separat einsetzen kann. Um den PC scannen zu lassen, muss der User ActixeX aktivieren und Java VM installieren.

Internetnutzer sollten neben dem Internet Explorer auch andere Browser einsetzen, z. B. Firefox oder Opera. Für alle Programme gilt: regelmäßig updaten, um die Schwachstellen zu beheben.

Das Deaktivieren der Java-Script-Funktion schützt nicht vor allen Phishing-Angriffen und verhindert zudem, dass viele andere Internetseiten nicht korrekt angezeigt werden.

Hilfe und Tipps

Hilfreich sind Tools zur Identifizierung der Webseiten: Kostenlose Programme wie beispielsweise Spoof Stick und die Anti-Phishing Bar zeigen direkt an, auf welcher Webseite der Internetnutzer momentan tatsächlich surft. Die Anti-Phising Bar ist Freeware.

Differenzierte Informationen, insbesondere für Netzwerkadministratoren, veröffentlicht das IT-Unternehmen Sophos auf seiner Internetseite https://www.sophos.com/.

Auch das Bundesministerium für Sicherheit in der Informationstechnik

informiert ausführlich über Computer-Viren, Internet-Würmer, Trojanische Pferde,Hoaxes, Dialer und Spam unter: http://www.bsi.bund.de und bietet noch viel mehr Tipps rund um das Thema Cybersicherheit an.

In einigen Ländern haben sich freiwillige Firmen zur Anti-Phishing Working Group zusammengeschlossen. Auf ihrer Internetseite (www.antiphishing.org) kann man Phishing-Mails melden: reportphishing@antiphishing.org. Ein monatlich erscheinender Report der Anti-Phishing Working Group gibt erschreckende Zahlen über Phishing-Aktivitäten preis.